迫る「欧州サイバーレジリエンス法」対応、安全なモノづくりに必要な“新常識”:製品セキュリティをどう確保するか

欧州サイバーレジリエンス法の義務化を前に、製品そのもののセキュリティをどう確保するかが多くの企業にとって喫緊の課題となっている。しかし現場では、製品レベルセキュリティをどう実装すべきか悩むケースは少なくない。早期に対応した先行企業の実践例として、1つのポイントになっているのが「コードサイニング」である。

欧州サイバーレジリエンス法(欧州CRA法)の義務化を前に、製品そのものの安全性をどう担保するかが多くの企業にとって喫緊の課題となっている。脆弱(ぜいじゃく)性への迅速な対応、コードサイニングの確実性、暗号鍵の厳格な管理など、ソフトウェアを中心とした製品開発には、従来以上に高度なセキュリティプロセスが求められている。しかし実際には、製品レベルセキュリティをどのように実装すべきか悩むケースは少なくない。

こうした状況の中で製品レベルセキュリティの1つのポイントだとされているのが、HSMを活用したコードサイニングの効果的な活用だ。暗号鍵のライフサイクル管理や安全な保管、OTAを前提とした改ざん対策など、製品開発の現場が直面する課題を解決し、自動車業界をはじめ、厳格なセキュリティが求められる領域で活用されてきた。これらを推進し、実際に欧州CRA法対応としての実績も持つマクニカに話を聞いた。

製品セキュリティを取り巻く環境はどう変化

製品のサイバーセキュリティを巡る状況は、ここ数年で大きく変化している。特に2024年12月に発効され、2027年12月から全面的に適用される予定の欧州CRA法では、製品面でのセキュリティ確保を義務付けており、日本の製造業にも大きな影響を与えるものとなっている。具体的には、脆弱性に対する対応とセキュリティアップデートへの対応などが求められている。

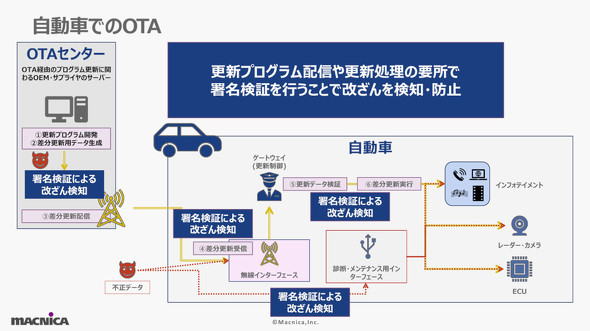

マクニカ ネットワークス カンパニー セキュリティソリューション営業統括部の今西弘昴氏は「欧州サイバーレジリエンス法でセキュリティ要件として示されているものの中で、特に注目すべきなのは『セキュリティアップデートにより脆弱性に対応できること』という項目と、『データやプログラムなどの完全性を、許可されていない操作から保護し、破損についても報告すること』という点です。前者はOTA(Over The Air)によるセキュリティアップデートの必要性を示しており、後者はRoot of Trustの考え方でソフトウェア署名用の秘密鍵を管理する必要性を示しています」と説明する。

対応期間が限られているにもかかわらず、日本の製造業では対応を進めているところとそうでないところの差が大きいと今西氏は指摘する。「国内では、大手のグローバル企業では対応が進んでいますが、中堅規模以下の企業ではまだまだ対応はこれからであったり、そもそも何を対応すべきなのかを把握していなかったりする企業もあります」(今西氏)。

欧州CRA法は、規制の具体的な内容や定義が分かりづらいという声もあるが、今西氏はその点も周辺の規格やガイドラインからある程度は絞り込むことができるという。例えば、産業機器の国際規格「IEC 62443-4-2」でも、サプライヤーに対して秘密鍵を不正アクセスや改ざんから守ることが明確に定められている。また、自動車分野では、車両のサイバーセキュリティおよびCSMS(Cyber Security Management System)に関する国連の国際法規である「UN-R155」に基づき、HSM(Hardware Security Module)を用いたコードサイニングと秘密鍵管理が一般化しつつあり、セキュアブート鍵やソフトウェア検証鍵、ソフトウェア暗号鍵など多様な鍵の適切な管理が求められている。

今西氏は「もはや最終製品など一部の企業だけで製品の安全性を確保できる時代ではありません。サプライチェーン全体で製品セキュリティを確保する必要があるのです。その意味で、サプライチェーンを構成する全ての企業が、製品におけるサイバーセキュリティ対策を必須で行う必要があります。対応が進んでいなければある日突然取引を中止するというようなことも可能性としては起こり得ます」と今西氏は警鐘を鳴らす。

製品レベルセキュリティの基本的な考え方

製品レベルでのセキュリティの確保となると、まずはSBOM(Software Bill of Materials)の整備に取り組む企業も多いが「もちろん重要ではあるのですが、SBOMを整備してもそれだけで製品レベルのセキュリティが確保できたことにはなりません。OTAなど、欧州CRA法の要求事項を見ると、最低でもコードサイニングと秘密鍵管理が必要となります。暗号鍵のライフサイクル管理、HSMでの保管、アクセス制御とログ管理などが不可欠です」と今西氏は強調する。

コードサイニングとは、ソフトウェアコードへのデジタル署名により、コードの作成者やコードそのものが正当で改ざんされていないことを示す仕組みだ。作成者がソフトウェア作成時に秘密鍵によりデジタル署名を付与し、その証明書と公開鍵を発行する。ユーザーはこれらのパッケージを受け取り、証明書と公開鍵により、改ざんがされていないことや正当な作成者であるかを確認する仕組みだ。「OTAやセキュリティアップデートを行うためには必須の技術となります」と今西氏は語る。

製品レベルセキュリティを支える「Thales」シリーズ

このコードサイニングを実現し、多くの企業で導入が進んでいるのが、マクニカが取り扱う「Thales(タレス)」シリーズである。Thalesは、防衛、航空宇宙、セキュリティ市場で革新的なソリューションを提供してきたグローバルリーダーであり、日本においても豊富な実績を持つ。

「Thalesの強みは、機密データの保護を点ではなく面で支えられる点です。データの秘匿化、暗号鍵管理、PKI(公開鍵暗号基盤)の認証鍵管理まで、製品レベルセキュリティに必要な要素をトータルで提供できます」と今西氏は説明する。

Thalesでは、機密データの暗号化やトークン化をはじめ、暗号鍵管理、PKIの認証鍵管理まで幅広くカバーし、製品に組み込まれるセキュリティ機能を支える基盤として活用できる。2023年にはImpervaを買収したことで、データセキュリティ全体をさらに包括的にカバーできる体制となった。各種コンプライアンス(マイナンバー法、GDPR、PCI DSS、個人情報保護法など)への準拠を求められる企業に対し、実運用レベルで支援できる点も大きな特徴だ。

特に、ソフトウェアの完全性を守るうえで重要となる暗号鍵管理において、Thalesは確かな強みを持つ。製品に内蔵される鍵の保護、PKIの運用、認証鍵の管理など、製品レベルセキュリティの根幹となる要素を確実にコントロールできる点は、他社との差別化ポイントでもある。また、暗号鍵の生成、保管、運用といった工程において、HSMが高く評価されている。

今西氏は「クラウド版も提供していますが、基本的にはハードウェア製品となるので、物理的に手の届く場所で鍵を管理できます。製品に関する重要な機密情報を扱うためにクラウドではなく手元に置いておきたいというニーズは高く、それに応えられるハードウェア製品である点が、多くの日本企業から評価を受けています」と述べる。

汎用HSMで中核を担うのがLunaシリーズだ。PKIで用いられる暗号鍵や、機密データを保護するための暗号鍵を、FIPS 140-3 Level 3認証を取得したHSMで安全に管理できる。「形態はネットワーク型、サーバへ組み込むPCIe型、そして開発環境のPCに接続して使えるUSB型までそろえ、用途や規模に応じた柔軟な構成が可能です。例えば、USB型であれば最小構成からすぐに開始できます」と今西氏は説明する。

機能として特徴的なのが、ネットワーク型で利用できるパーテーション機能である。HSM内部に仮想的に“複数のHSM”が存在するように分割でき、最大100パーテーションまで利用可能だ。製品ごと、部署ごとに分離して運用できるため、コスト回収もしやすい。さらに、コードサイニングに用いる鍵を外部に置きつつ、暗号化に使う鍵は内部で保持するなど、用途に応じて高度な運用が行える。数百万本規模の鍵に対して高速に署名値を発行するようなユースケースにも対応可能だ。

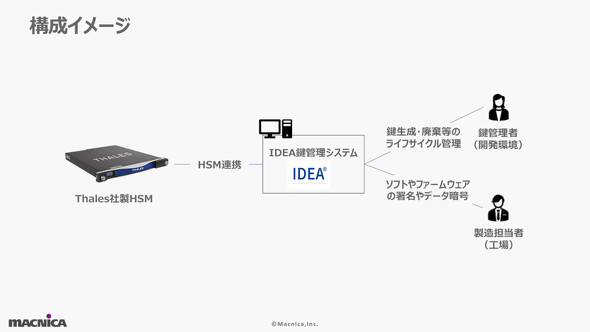

また、マクニカでは、IDEA鍵管理システムと連携したソリューション提供も行っている。USB型HSMを設置し、IDEAの管理画面からログインすれば、鍵生成や署名などの指示をIDEAから直接HSMに送ることができるようになる。「これにより、HSM単体では難しいユーザー管理や権限設定が容易になり、パスワードとIDを分けて運用できるため、ユーザー単位の管理がしっかり行えます。HSMだけでは完結しない運用部分をトータルで支えられる点は、現場にとって大きな価値となるはずです」(今西氏)。

導入期間は、IDEAを併用するケースでは約3カ月で導入できる。HSM単体の場合は知識習得が必要な分、その2倍程度の期間が必要だという。「構築支援も行っているので、顧客が製品開発プロセスでどう活用するかを丁寧にヒアリングしたうえで、現場の業務にうまく当てはまる形で提供できます」と今西氏は強調する。

マクニカが狙う製品セキュリティの未来

製品レベルセキュリティを支援するうえで、マクニカには大きく2つの強みがある。1つ目は、コンサルティングから実装までを一気通貫で支えられる点だ。「全体のセキュリティプロセスの整理から、実際の製品開発での鍵管理やHSMの運用に至るまで、各領域に専門チームが存在しており、実装段階まで確実に落とし込む体制を持っています」と今西氏は語る。

2つ目は、半導体商社としての強みなどを生かし、メーカー各社のチップ情報に精通していることだ。どのチップでどのような連携が可能か、OTA体制をどう構築すべきかといった相談から具体的な提案へとつなげられる点は、製品の安全性を高めたい企業にとって大きな価値となる。

欧州CRA法をはじめ、セキュリティに関する規制は強まるばかりだ。しかし、逆に捉えれば、その課題を乗り越え、製品セキュリティを着実に高めていくことができれば、それは製品面で価値につなげることができ、新たなビジネスチャンスを生むかもしれない。自社だけでこれらの課題を乗り越えるのが難しいのであれば、製品開発現場の知見を持ち、豊富なセキュリティ対策の実績を持つマクニカに相談してみるのは1つの手だといえるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社マクニカ、タレスDISジャパン株式会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2026年1月20日

マクニカ ネットワークス カンパニー セキュリティソリューション営業統括部の今西弘昴氏

マクニカ ネットワークス カンパニー セキュリティソリューション営業統括部の今西弘昴氏

「セキュリティは1社ではなくサプライチェーン全体で取り組むもの」と強調する今西氏

「セキュリティは1社ではなくサプライチェーン全体で取り組むもの」と強調する今西氏