プロセス製造業現場出身者が語る「リスク認識」と「実効性のあるOTセキュリティ対策」:現場の事業被害から考えるリスクベースのセキュリティ対策とは?

DXの進展に伴いセキュリティリスクも増大しているが、プロセス製造業では「OT現場におけるリスク認識」が重要となる。オンラインセミナー「プロセス製造業セキュリティサミット」の講演で語られた“実効性のあるOTセキュリティ対策”とは?

プロセス製造業の世界でもデジタルによる変革(DX)が加速しているが、DXの進展とともにセキュリティのリスクも増大している。情報系システムへのサイバー攻撃では情報の漏えい、偽装、改ざんなどが対象とされるが、プロセス製造現場でのセキュリティでは従来の情報系の対策だけでなく「安全」 に直結した視点での検討が重要だ。高圧ガス認定制度の改正やサイバー事故調査委員会など政策動向が変化する中、プロセス産業の事業者は今まで以上に対外的な説明責任が求められる時代となっている。現状どんな事業リスクが現場にあり、それがサイバー的な要因で起こり得るのかという「オペレーション現場におけるリスク認識」がOTセキュリティ対策を実効的に進める鍵となる。

本稿では、オンラインセミナー「プロセス製造業セキュリティサミット 〜サイバーレジリエンスを高めるOTセキュリティ最前線〜」(化学工業日報社主催、2024年12月3日)でのフォーティネットジャパンの講演で語られた“実効性のあるOTセキュリティ対策”についてお伝えする。

OT現場を知り尽くした視点からのサイバーセキュリティ

「現場から学ぶOTセキュリティ 豊富な実績から見えてきた実効性ある対策の本質とは?」と題した講演に登壇したフォーティネットジャパン OTビジネス開発部 マネージャーの小泉和也氏は、前職のエネルギー企業で2012年から2023年までの11年間、石油精製プラントの計測・制御設備担当エンジニアとして従事していた“OT現場出身者”だ。

「フィールド機器から制御システムまでの幅広い領域に携わり、OT現場の最前線で身をもって昨今のデジタル化の波を体験した。そこではどうやって安全安心にDX案件を実行していくかに苦心した」(小泉氏)という経験から、現在は「“安全安心”で“便利”なOTを、サイバーセキュリティの面から支える」をミッションに掲げてOTセキュリティ支援に取り組んでいるという。

プロセス産業における情勢や課題感

そんなOT現場をよく知る小泉氏が強調するのが「OTセキュリティの実効性」だ。

「DXが進展して“つながる社会”になった現在、その影響範囲は自社だけにとどまらなくなっており、サイバーセキュリティリスクへの対処は、自己責任から“ビジネスの参加条件”へと変容している。サプライチェーンに参加する企業として、OTセキュリティに対する実効性と説明責任が求められている」(小泉氏)

その背景としては、2023年12月に施行された高圧ガス保安法などの改正がある。新しい認定高度保安実施事業者制度では認定基準に「サイバーセキュリティの確保」が新設された他、サイバーセキュリティが関連するまたはその疑いのある事故発生時にIPAによる事故調査が実施される可能性がある旨が明記されるなど、平時とインシデント発生時の両方で対外的な説明責任が求められるようになっているのだ。

その一方で小泉氏は、説明責任を果たすのみが目的化し、規制やガイドラインへの適合だけで形骸化してしまうことに警鐘を鳴らす。「現場の事業被害リスクの低減が本来の目的であり、ガイドラインに適合させてPDCAを回していくのはあくまでもその手段。説明責任が重視される時代だが、何のためにサイバーセキュリティ対策をやるのかという目的を見失うことなく、ガイドラインを自社のリスクに応じた対策に落とし込んでいくという“実効性”が重要」(小泉氏)

リスクの洗い出しでは「一度サイバー攻撃を忘れる」

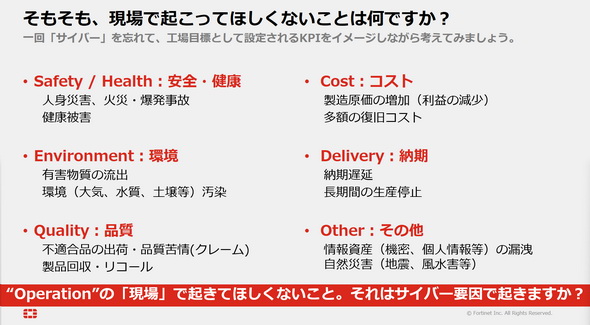

では、実効的な対策を講じる上で重要な「リスク」はどのように考えるべきなのだろうか。

「そもそも現場で起こってほしくないことは何かを考えてみる。一度“サイバー攻撃”を忘れて、工場目標として設定されるKPIをイメージしてみるといい。工場のKPIとなるSEQCD(安全、環境、品質、コスト、納期)観点で起こってほしくない事象を挙げてみて、それらがサイバー要因で起きるかどうかを考えるというプロセスが実効的な対策の上で重要となる」(小泉氏)

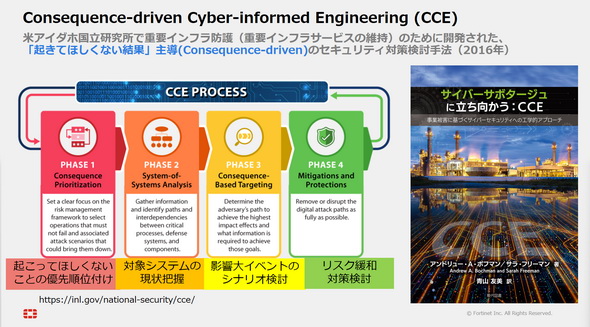

実はこの検討手法は、重要インフラ防護のために2016年に米国アイダホ国立研究所で開発された「CCE(Consequence-driven Cyber-informed Engineering)」の考え方だ。第1段階ではまずサイバー攻撃は忘れて事業のミッション達成に重要な機能やサービスを列挙するとともに「現場で起きてほしくないこと」を基点に事業被害を洗い出して優先順位を付ける。第2段階ではそれらの事業被害でサイバー攻撃が要因で起こり得るものをピックアップして分析し、攻撃者にとってどのようなシステムや機器の情報が必要かを把握。第3段階では第2段階で洗い出したシステム構成を対象に、攻撃者になりきって具体的な攻撃経路や攻撃ポイントを深掘りしていく。その内容を基に第4段階では攻撃に対しての緩和策と防御策を講じ、重要サービス維持の観点で対策する。CCEではこの4つのフェーズで攻撃者視点から重大なインシデントを分析していくのだ。

「CCEの体系的な手法にも示されている通り、最初に現場にとってクリティカルな事業被害を洗い出していくということがリスクの考え方として重要。もともとプロセス産業分野はリスクマネジメントの考え方が定着している。ゼロリスクはそもそも実現不可能であることから重大事故を起こさないよう合理的に実行可能なレベルでリスクを低くするという考え方だ。CCEも、最初にサイバー攻撃に起因する事業被害のレベルを優先順位付けする点でリスクマネジメントを意識した考え方と言えるので、プロセス産業とも親和性が高い」(小泉氏)

実効的な対策(リスク低減)の進め方

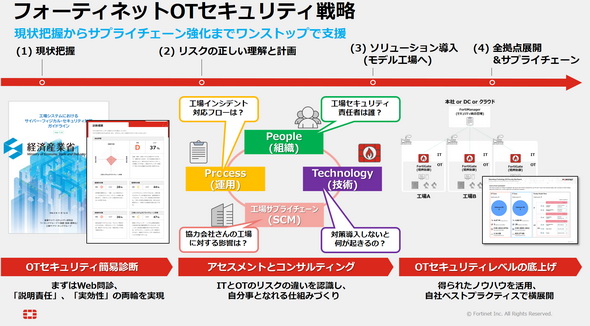

では、「OTセキュリティの実効的な対策」はどう進めていくのだろうか。フォーティネットでは具体的なソリューションでOTセキュリティを支援している。そのステップとしては、

(1)まず現状を把握する(経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」をベースにしたWeb簡易診断サービスを活用)

(2)リスクを正しく理解して計画を立てる

(3)モデル工場(製造業は工場を多拠点展開しているのでモデルの工場を定めて対策を講じる)でソリューションを導入する

(4)モデル工場で得られたノウハウを全拠点に横展開していく

という流れで、現状把握からサプライチェーン強化までワンストップでの支援を提供している。

「注目してもらいたいのは(2)で、サイバーセキュリティ対策は技術だけではなく、組織、運用、工場サプライチェーンを加えた4つの観点でリスク要因を考えていくことが重要。この4つの観点でのリスク要因が、最終的にどんな事業被害が起こり得るかということを関連付けて理解してもらうとともに、この事業被害であればこのぐらいのリスク低減が必要といったリスクベースでのコンサルティングを提案している」(小泉氏)

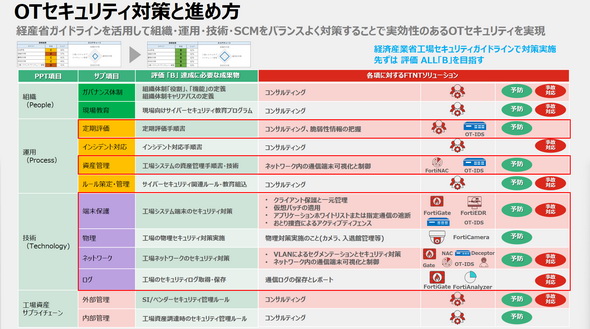

現状把握で活用する経済産業省ガイドラインのチェックリストでは、前述の4つの観点のそれぞれでサブ項目に細分化されているが、フォーティネットではこれら全ての項目を対策できる具体的なソリューションを用意している。

リスク低減の考え方としては、インシデントが起きないように対策するという「予防」と、インシデント発生時に早く復旧するという「事故対応」が重要だが、フォーティネットではセキュリティベンダーとして技術や運用で必要なセキュリティ製品を多数用意している他、組織体制やインシデント対応、管理ルールといった課題に対してはコンサルティングのプログラムをラインアップしている。

「コンサルティングでは松竹梅のオプションが選べて、リスクベースの優先順位付けと予算とのバランスを考慮しながらスタートできる。われわれのコンサルティングは、現場に寄り添って定期的にミーティングを重ねながら課題を一緒に考えていくという進め方が特徴。やはり最終的に実践するのは現場の人なので、しっかりと腹落ちし理解してもらえるよう努めている」(小泉氏)

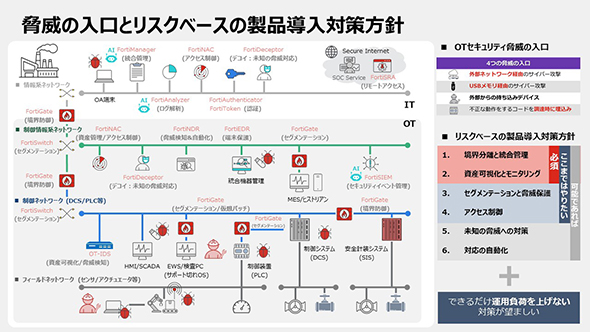

外部ネットワーク経由のサイバー攻撃やUSBメモリ経由のサイバー攻撃、外部からの持ち込みデバイス、不正な動作をするコードを調達時に埋め込むなど、近年のDXの進展で「脅威の入口」は増加する傾向となっている。これら脅威の入口からOTシステムを保護するためには、セキュリティ製品/ソリューションによる技術対策が必要となるが、多様なソリューションがある中で「何を選び、どのレベルまで導入すればいいか分からない」といった声も多い。

フォーティネットではIT領域の情報系ネットワークからOT領域の制御情報系ネットワーク、そしてDCSやPLCにつながる制御ネットワークまでOTセキュリティ製品/ソリューションを体系的にラインアップ。その上で、リスク低減のための製品導入対策方針を段階的に設定し、できるだけ運用負荷がかからない対策を提案している。

「OT分野での豊富な実績と体系化されたソリューションで、現状把握から組織、運用、技術、SCMの一気通貫で伴走支援することで、説明責任を果たしつつ実効性も確保したOTセキュリティ対策が実現できる」(小泉氏)

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:フォーティネットジャパン合同会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2025年2月3日

フォーティネットジャパン OTビジネス開発部 マネージャーの小泉和也氏

フォーティネットジャパン OTビジネス開発部 マネージャーの小泉和也氏